Latest News

Foto Letusan Gunung Merapi Dalam Laut Yang Menakjubkan

Posted by beye

on

Sabtu, 23 Oktober 2010

, under

unik

|

komentar (0)

Foto-foto ini diambil oleh para ilmuwan dari jarak dekat dan sangat berbahaya karena masuk dalam jarak yang seharusnya dihindari. Letusan ini terlihat sangat indah karena berasal dari gunung yang berada di dalam laut dekat pantai Tonga. Foto-foto ini diambil oleh para ilmuwan dari jarak dekat dan sangat berbahaya karena masuk dalam jarak yang seharusnya dihindari. Letusan ini terlihat sangat indah karena berasal dari gunung yang berada di dalam laut dekat pantai Tonga.

Proses Pembuatan Minuman Whisky

Posted by beye

on , under

artikel

|

komentar (0)

Wiski (bahasa Inggris: whisky dari bahasa Gaelik Skotlandia, atau whiskey dari bahasa Irlandia, fuisce) merujuk secara luas kepada kategori minuman beralkohol dari fermentasi serealia yang mengalami proses mashing (dihaluskan, dicampur air serta dipanaskan), dan hasilnya melalui proses distilasi sebelum dimatangkan dengan cara disimpan di dalam tong kecil dari kayu (biasanya kayu ek).

Jenis wiski yang dihasilkan bergantung jenis serealia yang dipakai sebagai bahan baku, yakni jelai, malt (jelai yang dikecambahkan), gandum hitam (rye), rye yang dikecambahkan, gandum, dan jagung. Wiski berasal dari bahasa Gaulia untuk "air" (uisce atau uisge). Di Skotlandia disebut uisge-beatha, sedangkan di Irlandia disebut uisce beatha yang berarti "air kehidupan". Keduanya berkaitan dengan bahasa Latin aqua vitae yang juga berarti "air kehidupan". Orang Skotlandia menulisnya sebagai whisky sedangkan orang Irlandia menulisnya sebagai whiskey (ditambah huruf "e").

Catatan yang tertua tentang wiski berasal dari tahun 1405 di Irlandia, yang menceritakan wiski dibuat para biarawan. Hal yang sama juga dicatat di Skotlandia pada tahun 1496. Walaupun demikian, wiski diperkirakan sudah ada paling sedikit beberapa ratus tahun sebelumnya. Pada waktu itu, wiski dibuat di banyak tempat, dan tidak dicatat secara khusus. Akibatnya, tahun pertama kali wiski dibuat serta tempat asalnya tidak diketahui. Selain itu, ada kemungkinan berbagai kelompok orang yang tidak ada kaitannya satu sama lain, secara terpisah menemukan proses distilasi.

Ketel distilasi dan tong wiski skotch

Sejarawan memperkirakan minuman keras hasil distilasi pertama kali dibuat antara abad ke-8 dan abad ke-9 di Timur Tengah. Teknik distilasi dibawa ke Irlandia dan Britania oleh biarawan Kristen. Menurut legenda yang populer, Santo Patrick memperkenalkan proses distilasi di Irlandia dan Britania. Proses distilasi mungkin ditemukan orang Irlandia, atau petani di Britania yang memanfaatkan sisa-sisa serealia sesudah panen.

Pisau memotong tepung malt dicampur dengan air panas dan menghasilkan Wort

Tabung Proses Permentasi

setelah di fermentasi, cairan dimasukkan ke tembaga penyuling , memiliki bentuk retort. Kalau di Irlandia proses distilasi sampai 3 kali, berbeda dengan Skotlandia, di sana hanya 2 kali.

Nomor 2 pada penyuling berarti bahwa memang ditujukan untuk distilasi kedua. Di dalamnya berbentuk spiral, dan prinsip kerjanya sama seperti ketel listrik.

Pipa Pengaliran penyimpanan dan pembotolan

Barel Penyimpanan Whisky, whisky yang sudah disimpan dalam drum bisa bertahan sampai bertahun-tahun.

Timbunan Barel. Umumnya digunakan 3 ukuran barel. Masing-masing tong, yang sebelumnya berisi "Bourbon" Kentucky, hanya dapat digunakan 3 kali. Semuanya ada 200.000 barel. Pabrik ini menghasilkan 6,5 juta liter wiski per tahun.

Ini bagian dalam barel. Diberi pori-pori kecil di kayu agar memungkinkan oksigen untuk menembus, mengoksidasi etanol. Jadi wiski memperoleh rasa yang mantap.

Ini namanya probe, berguna untuk mengambil wiski dalam barel, panjangnya kira-kira satu meter.

Test Whisky. Seorang Wanita Mencoba Whisky yang telah jadi

Seorang Karyawan Pabrik Whisky menggulingkan barel-barel berisi whisky yang akan dikirim ketempat pembotolan.

Ruangan Pembotolan Whisky. banyak sekali konveyor bergelombang "screw down"

Botol-botol yang telah terisi whisky akan diberikan label product.

Whsky yang sudah siap di minum.

sumber kaskus.us

Memahami Cara Kerja Serangan DoS (Denial of Service) Attack

Posted by beye

on , under

komputer

|

komentar (0)

Serangan DoS (Denial of Service) tampaknya masih mejadi favorit hacker. Karena boleh dikatakan serangan DoS ini tidak ada obatnya. Bila serangan DoS ini dilakukan secara beramai-ramai dan terorganisir dengan baik, maka akan menghasilkan kerusakan yang dahsyat dan sanggup melumpuhkan situs-situs populer seperti twitter.com danmetasploit.com.

Apa itu DoS

Denial of service adalah jenis serangan yang tujuannya adalah mencegah pengguna yang sesungguhnya menikmati layanan yang diberikan server. Server sesuai namanya adalah pelayan yang harus selalu siap melayani permintaan pengguna, yang umumnya beroperasi 24 jam tanpa henti. Contohnya adalah web server yang bertugas melayani pengunjung web menyediakan informasi dalam bentuk halaman html. Dalam kondisi normal, pengunjung dapat meminta resource dari web server untuk ditampilkan dalam browsernya, namun bila web server terkena serangan DoS maka pengunjung tidak bisa menikmati layanan web server.

Secara umum ada 2 cara melakukan serangan DoS:

- Mematikan Server

- Menyibukkan Server

- Tanpa bug/vulnerability

- Meng-exploit bug/vulnerability

DoS dengan Mematikan Server: Kill Them!

Anda pernah mengalami ingin memakai telepon umum atau ATM namun tidak bisa karena di mesin tersebut ditempel kertas berisi pesan “Out of Service” atau “Sedang dalam perbaikan”. Telepon umum adalah target serangan DoS yang biasa terjadi, dimana-mana kita menemukan telpon umum yang rusak karena serangan DoS seperti membanting gagang telpon, mencabut kabel, memecahkan LCD dan aksi-aksi lainnya.

Tujuan serangan ini adalah membuat server shutdown, reboot, crash, “not responding”. Jadi serangan ini menghasilkan kerusakan yang sifatnya persisten artinya kondisi DoS akan tetap terjadi walaupun attacker sudah berhenti menyerang, server baru normal kembali setelah di-restart/reboot.

Bagaimana cara serangan DoS ini dilakukan? Serangan ini dilakukan dengan meng-exploit bug/vulnerability pada server. Kata kunci pada vulnerability jenis ini biasanya adalah “specially/carefully crafted packet/request”, yang artinya paket yang dirancang khusus. Kenapa dirancang khusus? Sebab dalam paket itu mengandung sifat tertentu yang membuat server mati ketika mengolah paket khusus itu.

Mari kita perhatikan beberapa contoh vulnerability yang berakibat pada DoS attack:

- Ping of Death ( CA-1996-26 )

- MySQL IF Query DoS ( SA25188 )

Ini adalah jenis bug yang sudah sangat tua. Praktis sudah tidak ada lagi sistem yang vulnerable terhadap bug ini. Bug ini bila diexploit akan membuat server crash, freeze atau reboot. Serangan ini dilakukan dengan mengirimkan “specially crafted” paket berupa oversized ICMP packet, yaitu paket yang ukurannya di atas normal. Ketika server menerima dan memproses paket yang “aneh” ini, maka server akan crash, freeze atau reboot. Ini adalah contoh serangan DoS “one shot one kill” karena bisa merusak server hanya dengan satu tembakan saja.

Bug ini akan membuat mysql server menjadi crash hanya dengan mengirim sql khusus yang mengandung fungsi IF() contohnya: “SELECT id from example WHERE id IN(1, (SELECT IF(1=0,1,2/0)))”. Ini juga jenis serangan “one shot one kill”.

- Cisco Global Site Selector DNS Request Denial of Service (SA33429)

Bug ini membuat DNS server Cisco mati dengan mengirimkan beberapa “specially crafted” paket request DNS dalam urutan tertentu.

Tiga contoh di atas kiranya cukup memberikan gambaran tentang bagaimana serangan DoS jenis ini dilakukan. Pada intinya adalah attacker memanfaatkan (baca:mengexploit) bug yang membuat server berhenti bekerja dan biasanya dilakukan sendirian secara remote dengan mengirimkan specially crafted packet.

DoS dengan Menyibukkan Server: Make Them As Busy As Possible!

Pada waktu menjelang lebaran kita sering merasa begitu sulit mengirim sms, bahkan sering terjadi gagal kirim. Begitu juga ketika berlangsung acara kuis di TV, mengelpon ke nomor untuk menjawab kuis terasa begitu sulit. Hal ini terjadi karena ada begitu banyak orang yang mengirim sms pada saat lebaran dan menelpon pada waktu kuis sehingga membuat jaringan telekomunikasi menjadi begitu sibuk sampai tidak bisa melayani pengguna lain. Peristiwa itu mirip dengan yang terjadi ketika sebuah server mendapat serangan denial of service. DoS yang terjadi pada peristiwa tersebut bukan jenis DoS yang mematikan server, namun jenis DoS yang menyibukkan server.

Jenis DoS ini bersifat sementara, server akan kembali normal bila attacker berhenti mengirimkan request yang membuat sibuk server.

DoS jenis ini terbagi lagi menjadi 2 jenis berdasarkan cara melakukan serangan:

- Exploiting vulnerability: Menyerang dengan malicious request/packet

- No vulnerability exploitation: Menyerang dengan normal request/packet

Membuat server sibuk dengan mengexploitasi vulnerability lebih cepat daripada tanpa mengeksploit vulnerability.

Make Server Busy by Exploiting Vulnerability

Dalam serangan DoS jenis ini, attacker memanfatkan bug yang membuat server berlebihan dalam menggunakan resource (cpu,memory,disk space dsb). Attacker akan mencari cara bagaimana agar membuat server bekerja ekstra keras (jauh lebih keras dari request normal) untuk melayani request dia. Biasanya serangan DoS jenis ini tidak berupa serangan “one shot one kill”. Serangan dilakukan dengan melakukan banyak request dengan setiap request membuat server mengonsumsi lebih banyak resource dari request yang normal.

Dalam hitungan matematika sederhana, bila attacker bisa membuat server bekerja selama 10 detik hanya untuk melayani dia (misal normalnya 0,1 detik), maka attacker bisa mengirimkan request 1.000x untuk membuat server melayani dia selama 10.000 detik (2,7 jam lebih) sehingga membuat pengguna lain tidak bisa menikmati layanan server.

Untuk lebih memahami DoS jenis ini, mari kita lihat contoh-contoh vulnerability yang bisa diexploit untuk melancarkan serangan DoS jenis ini:

- TCP SYN Flood DoS

- Apache mod_deflate DoS

Ini adalah serangan DoS yang sudah sangat tua. Attacker menyerang dengan cara membanjiri server dengan malicious request berupa paket SYN dengan fake source IP address. SYN packet adalah paket dari client yang mengawali terbentuknya koneksi TCP/IP, setelah itu server akan membalas dengan SYN-ACK, dan dilengkapi dengan paket SYN-ACK-ACK dari client, tiga proses ini disebut three way handshake.

Triknya adalah pada fake source ip address pada paket SYN dari client. Akibatnya server akan mengirim SYN-ACK (step 2) ke ip address yang salah sehingga server juga tidak akan mendapatkan balasan SYN-ACK-ACK dari client. Padahal untuk setiap client yang mencoba membuka koneksi, server akan mengalokasikan resource seperti memori dan waktu untuk menunggu datangnya balasan ACK dari client. Dengan cara ini attacker menghabiskan resource server hanya untuk melayani request palsu dari attacker.

Apache menggunakan mod_deflate untuk memampatkan file. Bila visitor meminta sebuah file, maka apache akan menggunakan mod_deflate untuk memampatkannya kemudian mengirimkan ke visitor tersebut. Namun bila di tengah proses pemampatan, visitor memutuskan koneksi TCP, Apache masih terus bekerja memampatkan file untuk visitor yang sebenarnya sudah tidak ada (sudah disconnect). Jadi bugnya adalah pada borosnya pemakaian resource cpu untuk memampatkan file untuk client yang sudah tidak ada.

Attacker memanfaatkan kelemahan ini dengan meminta sebuah file yang berukuran besar, kemudian dalam waktu singkat memutuskan koneksi sehingga membuat server bekerja keras mempatkan file untuk visitor yang sudah tidak ada. Request ini diulang berkali-kali sampai server begitu sibuknya dan semua resource cpu habis.

Dua contoh vulnerability di atas cukup menjelaskan bagaimana serangan DoS jenis ini dilakukan. Pada intinya adalah dengan mengirim banyak malicious request/paket yang membuat server mengonsumsi resource lebih banyak dan lebih lama untuk setiap requestnya.

Make Server Busy Without Exploiting Vulnerability

Ini adalah jenis serangan yang mengandalkan pada kemampuan mengirimkan normal request sebanyak-banyaknya sehingga server menjadi sibuk. Perbedaan DoS jenis ini dengan DoS yang mengexploit vulnerability adalah pada requestnya. Request yang dikirimkan pada DoS jenis ini adalah request yang normal seperti yang dilakukan pengguna biasa, sehingga server tidak mengonsumsi resource berlebihan. Sedangkan DoS yang mengandalkan vulnerability mengirimkan specially crafted malicious request untuk membuat server mengonsumsi resource lebih banyak untuk melayani malicious request tersebut.

Normal request hanya membuat server mengonsumsi resource dalam jumlah biasa-biasa saja, tidak akan mengganggu kerja server secara keseluruhan. Diperlukan normal request dalam jumlah yang sangat banyak untuk membuat server terganggu kerjanya. Jadi agar serangan ini menjadi efektif, maka serangan harus dilakukan beramai-ramai dari banyak tempat, semakin banyak penyerang semakin bagus hasilnya. Serangan ini juga disebut dengan distributed DoS (DDoS) karena dilakukan dari banyak lokasi yang terdistribusi (tersebar).

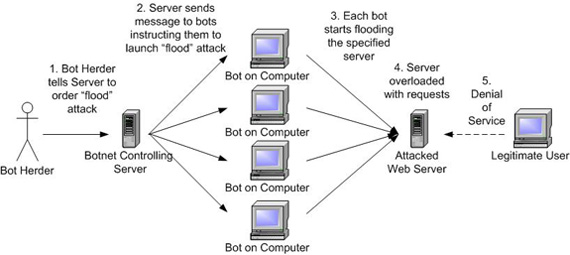

Serangan DDoS dilakukan dengan menggunakan komputer zombie atau robot. Zombie adalah komputer yang sudah dikuasai attacker sehingga bisa dikendalikan dari jarak jauh. Sekumpulan komputer zombie membentuk jaringan yang disebut bot-net. Attacker mendapatkan banyak zombie dengan menyebarkan virus atau worm, setiap komputer yang terinfeksi akan diinstall program yang membuat komputer bersedia menjalankan perintah dari attacker.

Gambar di atas menjelaskan cara kerja DDoS. Attacker memberi perintah kepada semua pasukannya untuk membuat request HTTP ke sebuah website. Bila pasukan yang dikuasai attacker sangat besar, maka web server akan dibanjiri request sehingga menjadi terlalu sibuk dan tidak bisa diakses oleh pengguna yang sebenarnya (real visitor).

Serangan jenis ini tidak ada obatnya karena attacker tidak meng-exploit bug atau vulnerability apapun. Bila pada jenis DoS yang lain, serangan dapat dicegah dengan melakukan patching atau update software, maka serangan ini tidak bisa dihentikan dengan update atau patch.

Kesimpulan

Denial of service adalah serangan yang membuat server tidak bisa melayani pengguna yang sesungguhnya. Berikut adalah jenis-jenis serangan DoS berdasarkan cara melakukan serangan:

- Mematikan Server: one shot, one kill untuk membuat server menjadi crash, hang, reboot.

- Menyibukkan Server: mengirim banyak sekali request untuk membuat server sibuk.

- Exploiting bug: mengirim banyak specially crafted request. Jumlah request tidak sebanyak jenis DoS yang menyibukkan server dengan normal request.

- Normal request: mengirim banyak request normal seperti pengguna biasa. Diperlukan jumlah request yang lebih banyak dibandingkan jenis DoS yang menyibukkan server dengan exploit bug. Biasanya menggunakan botnet secara terdistribusi.

ilmuhacking.com

Pencipta WWW Mengaku Khilaf dan Menyesal Gunakan Tanda “//”

Sir Tim Berners Lee pencipta WWW (World Wide Web) meminta maaf atas kekhilafannya karena telah menggunakan karakter yang sama sekali tidak penting dalam penulisan alamat web. Karakter tidak penting itu adalah “//” atau yang biasa disebut dengan double backslash (dua garis miring). Biasanya dituliskan setelah titik dua di depan http. Menurut Sir Tim, karakter tersebut sebenarnya tidak memiliki arti sama sekali dalam pengkodean nama situs.

Jika anda berpikir tanda double backslash itu tidak diperlukan dalam penulisan URL, saya bisa saja menghilangkan karakter tersebut dalam sejarah awal penciptaan www. Jika waktu bisa saya putar kembali, saya akan mengubahnya,” papar Sir Tim dalam sebuah simposium di Washington DC, seperti dikutip melalui Australian IT News, Rabu (14/10/2009).

Sir Tim Berners Lee, pencipta WWW (World Wide Web)

Sir Tim mengaku tidak pernah membayangkan betapa karakter tersebut sebenarnya sangat mengganggu belakangan ini. Baik dari segi penulisan, pengucapan maupun pencetakannya.

“Betapa sulitnya bagi kita belakangan ini untuk mengucapkan ‘backslash backslash’, ‘double slash’, atau ‘forward slash’. Bahkan untuk memperagakannya dengan tangan pun tidak mudah,” papar Sir Tim.

Meski web browser yang ada saat ini secara inisiatif memunculkan double backslash itu setelah penulisan www, namun Sir Tim tetap saja membayangkan berapa banyak tinta dan ruang dalam kertas yang habis sia-sia hanya untuk mencetak dua karakter yang tidak penting itu.

Namun begitu, kekhilafan Sir Tim ini tetap saja dimaklumi. Pasalnya, kesalahan itu tidaklah seberapa dibanding apa yang telah ia ciptakan untuk kemaslahatan umat, menciptakan internet untuk menghubungkan semua orang di dunia dan seluruh informasi yang ada. Hal yang tidak pernah terpikirkan selama 30 tahun lalu, sebelum ia menciptakan WWW.

Penciptaan karakter ini hanyalah sebuah kesalahan kecil yang dilakukan oleh seorang kreator yang ingin mengimplementasikan ciptaannya secepat mungkin. Dan dia pun tidak pernah meminta royalti atas penggunaan WWW ini.

Australian IT News

Ilmuwan Kembangkan Prototipe “Greenhouse” untuk Bercocok Tanam di Bulan

Posted by beye

on , under

iptek

|

komentar (0)

Mungkin benar, bahwa tak ada kehidupan di Bulan. Namun, bukan berarti satelit Bumi ini tak bisa jadi koloni manusia. Selain jaraknya relatif dekat dengan Bumi, manusia juga tak harus kelaparan di sana.

Kini, ilmuwan sedang mengembangkan prototipe ‘greenhouse‘ atau rumah kaca untuk bercocok tanam yang bisa jadi kunci untuk menumbuhkan bahan makanan segar dan sehat di Bulan, atau bahkan di Mars.

Proyek yang dikerjakan peneliti di Pusat Pengendalian Lingkungan Agrikultur (CEAC) University of Arizona adalah bagaimana menumbuhkan tanaman tanpa media tanah.

Bahan makanan seperti kentang, kacang, tomat, cabe, dan sayur-sayuran bisa tumbuh di media air alias hidroponik.

Apa bedanya dengan pertanian hodroponik di Bumi?

Tim ini membangun prototipe rumah kaca Bulan di Laboratorium Iklim Ekstrem CEAC — yang direpresentasikan dengan struktur beberapa tabung.

Tabung-tabung ini akan dikubur di bawah permukaan Bulan. Tujuannya, melindungi tanaman dan astronot dari jilatan api Matahari yang mematikan, micrometeorites dan sinar kosmik. Juga melindungi tanaman dari radiasi mematikan.

Ini jelas beda dengan rumah kaca konvensinal yang terpampang untuk menerima sinar matahari dan panas.

Canggihnya, modul rumah kaca yang dilapisi membran bisa ditempatkan di disk selebar 4 kaki untuk memudahkan perjalanan antar planet.

Juga akan dilengkapi dengan lampu uap sodium khusus yang didinginkan dengan air, dan amplop panjang yang berisi benih dan kecambah tanaman hidroponik.

“Kita bisa menyebarkan modul dan membuat air mengalir ke lampu hanya dalam waktu sepuluh menit,” kata Phil Sadler, direktur Sadler Machine Co — yang mendesain dan membangin rumah kaca Bulan.

“Hanya sekitar 30 hari kemudian, Anda akan memiliki sayuran segar yang siap dimakan,” kata dia, seperti dimuat situs Space.com, Selasa 19 Oktober 2010 malam.

Modul ini bergantung pada komponen robot untuk bercocok tanam sistem organik ini.

Namun, “kami ingin sistem ini bisa beroperasi sendiri,” kata Murat Kacira, profesor teknik pertanian dan biosistem di Universitas Arizona.

Para ilmuwan juga sedang merancang sistem yang memungkinkan operator dari Bumi melakukan intervensi.

Beberapa ide dalam proyek ini diilhami gudang bibit yang berada di Kutub Utara.

***

Aspek penting lain dari desain rumah kaca adalah penggunaan sumber daya secara efektif dan efisien – yang pastinya jadi isu krusial saat manusia berada di permukaan Bulan atau planet lain.

Karbon dioksida dimasukkan dalam prototipe rumah kaca tangki bertekanan. Tapi, astronot juga bisa menyumbang CO2 dengan cara yang sederhana: bernafas.

Sementara, air untuk menumbuhkan tanaman bisa diambil dari ekstraksi urin astronot.

Juga lampu berpendingin air, bisa digantikan kabel serat optik yang akan menyalurkan sinar matahari ke permukaan Bulan — ke tanaman.

Kalaupun menciptakan koloni tumbuh-tumbuhan di Bulan dirasa terlalu muluk, ide juga bisa diterapkan di Bumi — di perkotaan yang padat yang bahkan tak tersisa tanah untuk bercocok tanam.

Source: http://teknologi.vivanews.com/news/read/183823-ayo-bercocok-tanam-di-bulan-